Microsoft a lansat un nou raport anual, Digital Defense Report, care analizează tendințele de securitate cibernetică ale anului trecut. Acest raport dezvăluie faptul că atacatorii cibernetici au devenit tot mai sofisticați în ultimul an, folosind tehnici care îi fac mai greu de detectat și care amenință chiar și cele mai experimentate ținte.

Pe lângă faptul că atacurile devin mai sofisticate, amenințările arată preferințe clare pentru anumite tehnici, cu schimbări notabile orientate către colectarea de date de identificare și ransomware, precum și un accent din ce în ce mai puternic pe dispozitivele Internet of Things (IoT). Printre cele mai semnificative statistici privind aceste tendințe sunt următoarele:

- În 2019, peste 13 miliarde de e-mailuri rău intenționate și suspecte au fost blocate, dintre care peste 1 miliard erau URL-uri create în scopul explicit de a lansa un atac de phishing.

- Ransomware-ul este cel mai frecvent motiv de declanșare de răspuns la incidente în companii, în perioada octombrie 2019 - iulie 2020.

- Cele mai frecvente tehnici de atac utilizate de actorii statali în ultimul an sunt cele de tip reconnaissance, colectarea datelor de identificare, programele malware și exploatările rețelei virtuale private (VPN).

- Amenințările IoT sunt în continuă expansiune și evoluție. Prima jumătate a anului 2020 a înregistrat o creștere de aproximativ 35% a volumului total de atacuri comparativ cu a doua jumătate a anului 2019.

Având în vedere că atacurile din ultimul an au fost din ce în ce mai sofisticate, este mai important ca niciodată ca toate organizațiile, indiferent dacă sunt agenții guvernamentale sau companii, să investească în oameni și tehnologie pentru a opri atacurile, și ca oamenii să se concentreze pe elementele de bază, cum ar fi aplicarea regulată a actualizărilor de securitate, politici de backup cuprinzătoare și activarea autentificării cu mai mulți factori (MFA).

Tom Burt - Corporate Vice President, Customer Security & Trust, într-o postare pe blogul Microsoft sumarizează câteva dintre cele mai importante idei din raportul din acest an, inclusiv sugestii pentru oameni și companii:

Grupările infracționale își dezvoltă tehnicile

Grupările infracționale sunt iscusite și neînduplecate. Au devenit abile în dezvoltarea tehnicilor pe care le aplică pentru a crește rata de succes prin diferite tehnici de captare prin phishing, ajustarea tipurilor de atacuri pe care le execută sau găsirea de noi modalități de a-și ascunde activitatea.

În ultimele câteva luni, infractorii cibernetici și-au aplicat tacticile și programele malware bine determinate împotriva curiozității și a nevoii umane de informare. Atacatorii sunt oportuniști și schimbă zilnic temele de captare pentru a se alinia la ciclurile de știri, așa cum s-a observat și în modul în care s-au folosit de pandemia COVID-19. În timp ce volumul general de malware a fost relativ constant în timp, atacatorii s-au folosit de sentimentul de îngrijorare la nivel global și de fluxul de informații asociate pandemiei. În ultimele luni, volumul atacurilor de phishing legate de COVID-19 a scăzut. Aceste campanii au fost utilizate pentru a viza consumatorii și în mod specific sectoarele industriale esențiale, cum ar fi sănătatea.

În ultimii ani, infractorii cibernetici s-au concentrat asupra atacurilor malware. Mai recent, aceștia și-au concentrat atenția asupra atacurilor de phishing (~ 70%), ca mijloc mai direct de a-și atinge obiectivul de a colecta datele de identificare ale persoanelor. Pentru a-i amăgi pe oameni să-și divulge datele de identificare, atacatorii trimit deseori e-mailuri imitând branduri de top. Pe baza telemetriei Office 365, brandurile de top falsificate utilizate în aceste atacuri sunt Microsoft, UPS, Amazon, Apple și Zoom.

În plus, există atacuri care sunt transformate sau modificate rapid pentru a se sustrage detectării. Morphing-ul este utilizat în trimiterea de domenii, adrese de e-mail, șabloane de conținut și domenii URL, cu scopul de a crește combinația de variații pentru a rămâne nedetectabile.

Actorii statali își schimbă obiectivele

Actorii statali și-au schimbat obiectivele pentru a se alinia la obiectivele politice în evoluție din țările în care își au originea.

Microsoft a observat șaisprezece actori statali care fie vizau clienți implicați în eforturile globale de răspuns la COVID-19, fie foloseau criza pentru a-și extinde furtul de date de identificare și tacticile de livrare a malware-ului. Aceste atacuri legate de COVID au vizat organizații guvernamentale proeminente din domeniul sănătății, pentru a efectua tehnici de tip reconnaissance asupra rețelelor sau persoanelor acestora. Au fost vizate și organizații academice și comerciale implicate în cercetare pentru crearea unui vaccin.

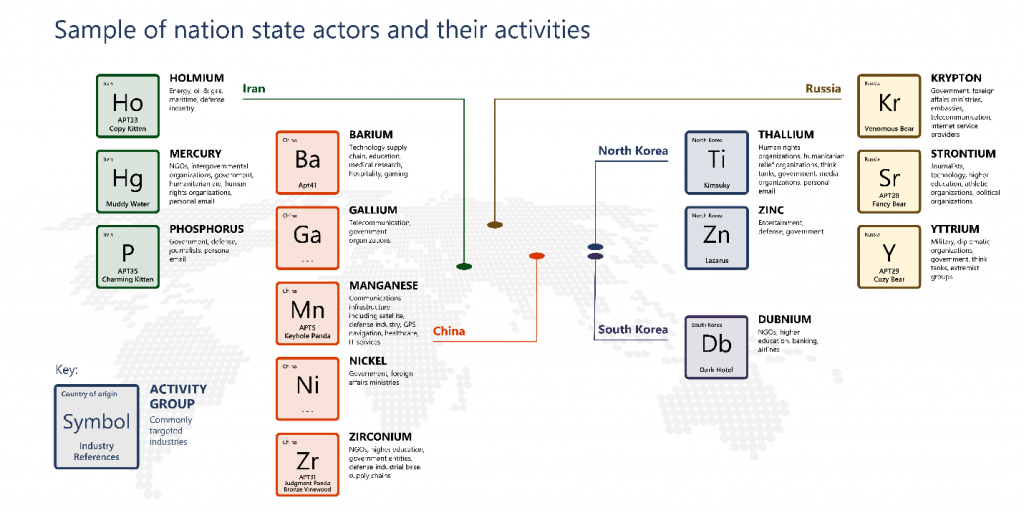

Această tendință poate sugera că actorii statali au vizat pe cei implicați în politici publice și geopolitică, în special pe cei care ar putea ajuta la conturarea politicilor guvernamentale oficiale. Anul trecut, cea mai mare parte a activității actorilor statali provine de la grupări din Rusia, Iran, China și Coreea de Nord.

Fiecare actor statal pe care îl urmărim are propriile sale tehnici preferate, iar raportul detaliază tehnicile preferate de unele dintre cele mai active grupuri infracționale.

Ransomware - o amenințare majoră în continuă creștere

Fișierele criptate și pierdute și notele de răscumpărare amenințătoare au devenit acum îngrijorarea principală pentru majoritatea echipelor de management. Modelele de atac demonstrează că infractorii cibernetici știu perioadele care vor afecta capacitatea unei organizații de a face modificări (de ex. patching) pentru a-și întări rețelele, cum ar fi sărbătorile. Ei sunt conștienți de momentul în care există nevoi comerciale pentru care organizațiile vor fi mai dispuse să plătească răscumpărări decât să suporte perioade de nefuncționare, cum ar fi în timpul ciclurilor de facturare în sectoarele sănătății, finanțelor și sectorul juridic.

Atacatorii au exploatat criza COVID-19 pentru a-și reduce timpul de prezență în sistemul unei victime – compromițând, extrăgând date și, în unele cazuri, executând atacuri ransomware în mod rapid - considerând aparent că ar exista o dorință crescută de plată ca urmare a focarului. În unele situații, infractorii cibernetici au parcurs etapele de la pătrunderea inițială în sistem la răspândirea ransomware în întreaga rețea, în mai puțin de 45 de minute.

Lucrul de acasă prezintă noi provocări

Politicile tradiționale de securitate din perimetrul unei organizații au devenit mult mai greu de pus în aplicare într-o rețea mai largă formată din rețele de domiciliu și alte rețele private și active neadministrate în materie de conectivitate. Într-un sondaj recent realizat de Microsoft, 73% din experții CISO (Chief Information Security Officer) au indicat că organizația lor a întâmpinat scurgeri de date sensibile și deversări de date în ultimele 12 luni și că intenționează să cheltuiască mai mult pe tehnologia de risc din interior, din cauza pandemiei COVID-19.

În prima jumătate a anului 2020, s-a văzut o creștere a atacurilor de identitate asupra conturilor enterprise de tip forță brută. Această tehnică de atac folosește presupuneri sistematice, liste de parole, date de identificare abandonate din încălcări anterioare sau alte metode similare pentru autentificarea forțată într-un dispozitiv sau serviciu. Având în vedere frecvența parolelor ghicite, sustrase prin phishing, furate cu malware sau reutilizate, este esențial ca oamenii să asocieze parolele cu o a doua formă de autentificare puternică. Pentru organizații, activarea MFA este esențială.

Raportul poate fi descărcat în întregime aici - https://www.microsoft.com/en-us/download/details.aspx?id=101738

897

897