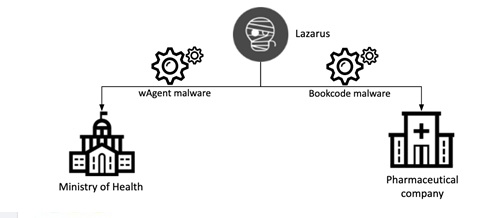

În toamna anului 2020, cercetătorii Kaspersky au identificat două incidente APT care vizau entități implicate în cercetarea COVID-19 - un organism al Ministerului Sănătății și o companie farmaceutică. Experții Kaspersky au determinat cu grad mare de certitudine, în urma cercetărilor, că activitățile pot fi atribuite grupului Lazarus.

În vreme ce restricțiile implementate ca urmare pandemiei rămân în continuare în vigoare la nivel global, multe părți implicate încearcă să accelereze dezvoltarea vaccinului prin orice mijloace disponibile. Majoritatea eforturilor sunt bine intenționate, dar există și o altă fațetă a acestei situații, deoarece unii atacatori cibernetici încearcă să profite de cercetările pentru vaccin. Urmărind continuu campaniile grupului Lazarus care vizează diferite industrii, experții Kaspersky au descoperit că cei din spatele acestui grup au atacat entitățile legate de COVID-19 în urmă cu doar câteva luni. Și anume, au fost identificate două incidente de acest fel.

Primul incident a fost un atac împotriva unui organism al unui Minister al Sănătății. Două servere Windows din organizație au fost compromise cu programe malware sofisticate pe data de 27 octombrie 2020. Programele malware utilizate sunt cunoscute de Kaspersky sub numele de „wAgent”. O analiză mai detaliată a arătat că malware-ul wAgent utilizat împotriva respectivului Minister al Sănătății are aceeași schemă de infecție ca și grupul malware Lazarus, folosit anterior în atacurile asupra companiilor care emit criptomonede.

Al doilea incident a implicat o companie farmaceutică. Potrivit telemetriei Kaspersky, compania a trecut printr-o breșă de securitate pe data de 25 septembrie 2020. Această companie dezvoltă un vaccin COVID-19 și este, de asemenea, autorizată să îl producă și să îl distribuie. De data aceasta, atacatorul a folosit programul malware Bookcode, identificat anterior de furnizorul de servicii de securitate ca fiind legat de grupul Lazarus, într-un atac asupra lanțului de aprovizionare, printr-o companie de software sud-coreeană. Cercetătorii Kaspersky au asistat, de asemenea, la situații în care grupul Lazarus efectua spear-phishing sau compromitea strategic site-uri web pentru a livra malware-ul Bookcode.

Atât malware-ul wAgent, cât și Bookcode, utilizate în cele două atacuri, au funcționalități similare, cum ar fi un backdoor cu funcții complete. După implementarea malware-ului, operatorul poate controla terminalul unei victime în aproape orice mod dorește.

Având în vedere suprapunerile observate, cercetătorii Kaspersky confirmă cu mare încredere că ambele incidente sunt legate de grupul Lazarus. Cercetarea este încă în desfășurare.

„Aceste două incidente dezvăluie interesul grupului Lazarus pentru informațiile legate de COVID-19. Deși grupul este cunoscut mai ales pentru activitățile în domeniul financiar, este un bun reminder că acesta poate viza și cercetarea strategică. Credem că toate entitățile implicate în prezent în activități precum cercetarea vaccinurilor sau gestionarea crizelor ar trebui să fie în alertă maximă în ceea ce privește atacurile cibernetice”, comentează Seongsu Park, expert în securitate la Kaspersky.

Produsele Kaspersky detectează malware-ul wAgent ca HEUR: Trojan.Win32.Manuscrypt.gen și Trojan.Win64.Manuscrypt.bx.

Programul malware Bookcode este detectat ca Trojan.Win64.Manuscrypt.ce.

Pentru a vă proteja de amenințările sofisticate, Kaspersky recomandă luarea următoarelor măsuri de securitate:

- Oferiți echipei dumneavoastră SOC acces la cele mai recente informații privind amenințările cibernetice (TI). Kaspersky Threat Intelligence Portal oferă acces la baza de date a companiei, oferind date despre atacuri cibernetice și informații colectate de Kaspersky de mai bine de 20 de ani. Accesul gratuit la funcțiile sale care permite utilizatorilor săi să verifice fișiere, adrese URL și adrese IP se face pe aici.

- Oferiți personalului dumneavoastră sesiuni de training de bază în domeniul securității cibernetice, deoarece multe atacuri țintite încep cu tentative de phishingsau alte tehnici de inginerie socială.

- Organizațiile care doresc să efectueze propriile investigații pot valorifica Kaspersky Threat Attribution Engine. Acesta identifică un cod rău intenționat descoperit în bazele de date malware și, pe baza asemănărilor codului, îl atribuie campaniilor APT descoperite anterior.

- Pentru detectarea la nivel endpoint, investigarea și remedierea la timp a incidentelor, implementați soluții EDR, cum ar fi Kaspersky Endpoint Detection and Response.

- Pe lângă adoptarea protecției esențiale la nivel endpoint, implementați o soluție de securitate la nivel corporativ care detectează amenințările avansate la nivelul rețelei într-un stadiu incipient, cum ar fi Kaspersky Anti Targeted Attack Platform.

844

844